Um gosta de: Futebol aos domingos, roda de amigos, cervejadas, farras, boates, carnaval……

O outro gosta de: Netflix, cinema, ficar em casa, livros, teatro, praia…..

O que eles tem em comun?

O desejo de encontrar a compatibilidade do que buscam.

Um sentimento arrebatedor que dê garantias extendidas à felicidade.

Qual é o preço ?

Uma “moeda” compatível com todos os povos, que nem Friedrich Hayek ousaria em criar.

A dedicação de uma vida, encontrada apenas dentros dos corações compatíveis com o mesmo sentimento.

No clássico conto de fadas da Disney, Cinderela, a fada-madrinha deu um aviso: A candidata a princesa deveria chegar antes da meia-noite, ou toda a mágica iria se desfazer aos olhos de todos.

E quantas Cinderelas buscam o seu príncipe encantado nesse momento?

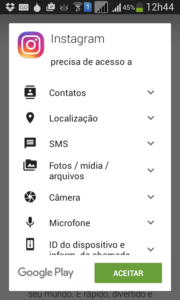

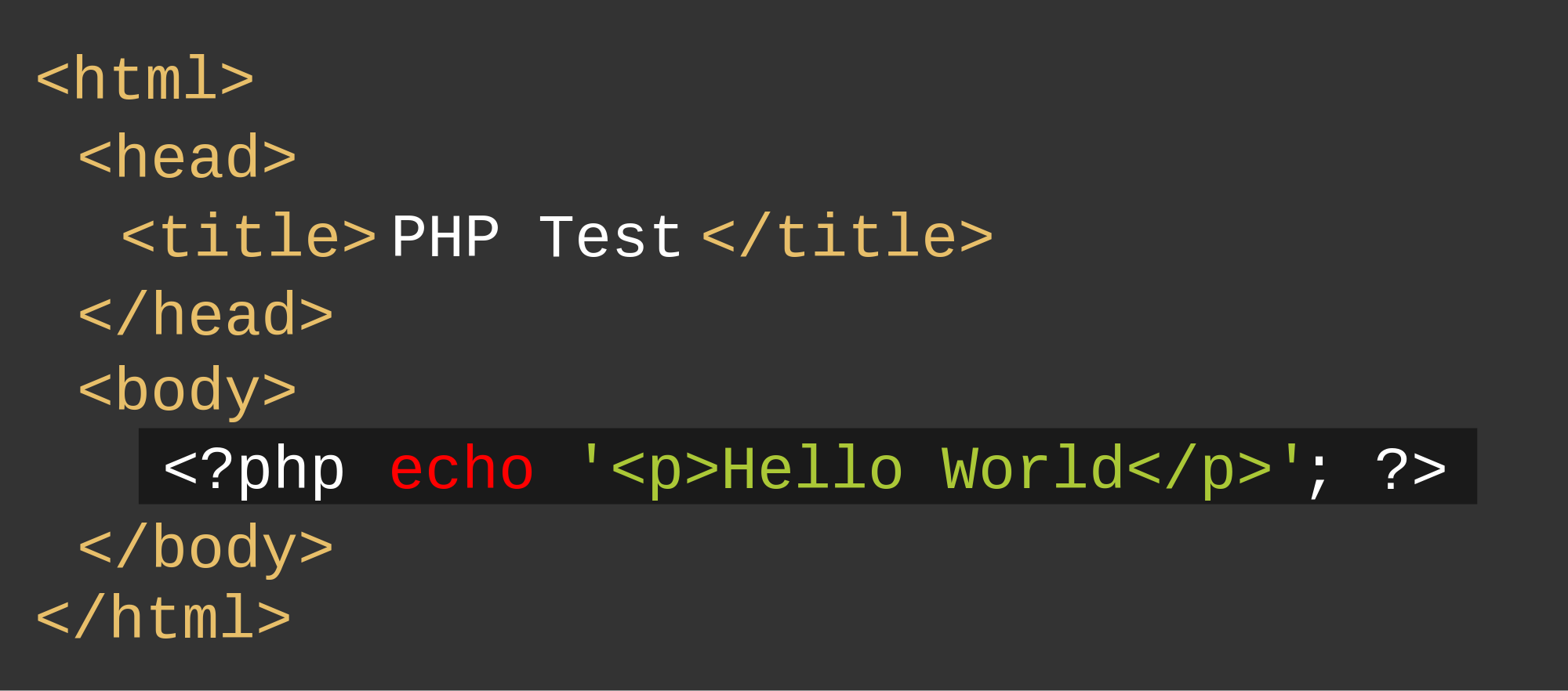

Santo Antônio que o diga. O aplicativo tinder , concorrente direto do santo casamenteiro, já conta com mais de 41 milhões de usuários, candidatos a príncipes e princesas que buscam a alma gêmea.

Mas bem que nos fomos muito felizes, durante o Prelúdio.

E finalmente, já na estrada do convívio, se encantam com as belas paisagens que são projetadas nos primeiros momentos por bocas que não se cansam de entoar mantras. Corpos vorazes se alimentam com a mais simples das brincadeiras. O cheiro de suor em um dia escaldante de verão, é romanticamente chamado de cheirinho. Uma saudade que desabrocha em minutos de ausência. O natural hálito matinal é carinhosamente chamado de bafinho.

A flatulência depois do buffet livre, é simplimente reduzida a nobres e nem sempre audíveis puns, ou punszinhos, seguidas quase sempre, pela trilha sonora das gargalhadas.

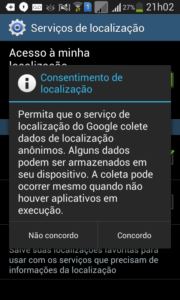

Neste universo de “inhos” que se apresentam, as almas se entrelaçam, as mentes entram na mesma frequência, a transmissão se dá pelo éter e não por conexões wi-fi . Troca de confidências, carinho, afeto,dedicação e muitas promessas e sonhos que surgem junto com a pavimentação dessa estrada. Chuva, sol, dia , noite…. Nada importa para querer ficar junto de quem te completa. É uma overdose de pensar e sentir, que fica declarado oficialmente um sentimento que Aurelio insiste em traduzir com palavras.

Amor – “Sentimento de afeto que faz com que uma pessoa queira estar com outra, protegendo, cuidando e conservando sua companhia.”

E aquele projeto ainda estará no ar.

A estrada já passa por períodos de recuperação, operação tapa buracos, pedágios, o dia já

não está tão ensolarado. A noite precisa ligar os farois iluminando somente 5 metros a frente da relação, a visibilidade do que outrora era beirando o infinito, agora tem limites, alguns agiotas sociais não estão nada satisfeitos com a nova formação, a felicidade irradiada incomoda aqueles que nem com ajuda de energia eólica ou solar, conseguem iluminar os seus caminhos.

Mesmo querendo,

Eu não vou me enganar

Eu conheço seus passos,

Eu vejo seus erros…

Situações que não foram resolvidas, aquelas pendências sentimentais que ficam na lista de email, de what`s app, no instagram, facebook… Em uma espécie de “vale a pena ver de novo” não há nada de novo para ser explorado. Já se sabe o tom de voz, o comportamente, o caráter, a personalidade,….

A sombra dos ex- relacionamentos se apresentam de forma muito mais afloradas diante das redes socias, mesmo com todas as homologações que o levaram a tal título. As traições virtuais sendo cultivada dentro dos irregeneráveis neurônios, através das cativantes lembranças que se potencializam nas telas dignas de uma turnê pelo terapeuta, tem sido a principal causa de separações ao redor do mundo.

Bem me quer… mal me quer

Assim, como na carreira solo, a vida a dois é feita de escolhas. Escolhas essas, que se não tiver maturidade e cuidado, aduba o mais do mesmo,vida alheia e informações escusadas.

Como no conto de fadas, o príncipe e a princesa, já sentem dentro dos seus corações a certeza de que encontrou o amor de sua vida.

“Para quem não sabe onde quer chegar , qualquer caminho serve.” ( Gato de botas)

Ufa! Até que enfim, chegamos.

O destino?

Você tem o livre arbítrio para escolher o seu. (Seja feliz!)

A seguir….Cenas de um próximo capítulo