Já imaginou a sua operadora de telefonia preferida ter a copia das chaves da sua casa?

“Escutaram conversas telefônica de lideres europeus, grampearam os email e telefones dos presidentes do México e do Brasil.” New York times

Você deve esta se perguntando. E dai? , Eu não tenho nada pra esconder, pode monitorar a vontade.

Se na sua casa/apartamento, além das tradicionais portas e janelas, tem grades, cortinas, muros, cerca elétrica, porteiro, cachorro, câmeras, olho mágico e artigos religiosos…?

Recomendo a leitura do artigo até o final.

Se você vive em Woodstock, volte 4 décadas e seja feliz.

O jogo começou, aperta o start.

Por mais de cem anos empresas de telefonia serviram de provedores (clandestinos) de escutas telefônicas e coleta de informações para governos, agencias de inteligência, publicidades e etc.

Todas as linhas telefônicas e o que trafega através dela é monitorado pelas operadoras, guardando os registros em áudio e texto(logs) do seu numero por até 2 anos, dentro dos seus servidores de banco de dados.

É totalmente possível e comprovado, a depender do cargo dentro da empresa, que funcionários, tenham acesso a todas essas informações elevando ainda mais os perigos e níveis de responsabilidades obtidos pelas telecoms.

O que significa que, quando você liga para a sua esposa, marido, conjugue, psicólogo, filho, médico, amante… Alguém do governo, pheaking, funcionários da operadora, sequestradores… Poderá esta escutando, gravando, compartilhando em tempo real sem a menor noção do usuário da operadora.

O que garante o seu “sigilo” é a palavra escrita em contrato com a operadora e a sua fé.

Lembre-se: Funcionários entram e saem das empresas numa velocidade que o mercado determina.

E se esses dados “vazarem?” Assim como: Yahoo, Microsoft, LinkedIn, Ashley Madison, Panama Papers,….

Ou essas informações fossem comercializadas através de bitcoins em um mercado paralelo e irrastreável? E se o detetive, marido ou esposa traída, empresas concorrentes, comprassem essas informações nestes reais mercados?

Enquanto as empresas de telefonia se preocupam em construir sistemas de monitoramentos do outro lado, existem centenas de milhares de pessoas que querem viver de forma segura e anônima.

O desenvolvimento de criptografia tem aumentado significativamente no últimos anos. A exemplo de: Mensagem de texto trocadas entre iPhone, facetime, WhatsApp app, signal, telegram. Utilizam um sistema fortíssimo de criptografia. Tornando o sistema de monitoramento extremamente difícil de ser realizado, em alguns casos, impossível.

É claro que a criptografia deixa as operadoras responsáveis pelo monitoramento das informação de milhões de usuários, furiosas ,exatamente por perderem o controle do que esta sendo trafegado naquela rede .

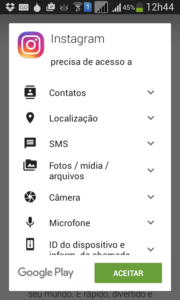

Quase todos os telefones móveis precisam um módulo de identificação de assinante ou o popular SIM card, antes de poderem ser habilitados. O SIM contém um circuito integrado e memória para armazenar mensagens SMS e contatos, também autentica o telefone, ajuda a localizá-lo em uma rede é responsável por identificar o telefone na operadora e rede para que as chamadas e dados possam ser encaminhadas para outros telefones e dispositivos. A tecnologia incluindo algoritmo utilizada no SIM é uma tecnologia muito antiga, mesmo com os smartphones e tablets mais modernos utilizando um tamanho menor dos cartões SIMs, a tecnologia utilizada é a mesma desde 1990.

Os Telefones móveis usam diferentes tipos de criptografia para executar diferentes tarefas.

Dentro de cada chip SIM tem uma chave de criptografia exclusiva chamada KI. Uma cópia dessa chave de criptografia vai para empresa de telecom correspondente ao chip SIM que é armazenado em um banco de dados “seguro”. Quando o SIM é inserido em um telefone celular ou em um tablet e ligado, o telefone deve primeiro ser autenticado na operadora.

Ou seja, cada chip SIM, está relacionado a um CPF, atribuído ao nome de uma pssoa, endereço, operadora, pacote de dados…

A operadora autentica o novo telefone enviando um grande número gerado aleatoriamente por um algoritmo de computador contido no cartão SIM o A3, que utiliza Kl e um número aleatório a partir da operadora para produzir um novo número que é a autenticação, que é enviado de volta para a operadora. Na outra ponta, a operadora vem realizando a mesma tarefa usando suas próprias cópias de A3, o número aleatório e o KI . Os dois valores são comparados pela operadora, se eles corresponderem, o telefone é autenticado e é liberado dentro do pacote contratado na operadora.

Depois de autenticado, o KI é necessária para garantir o funcionamento entre os telefones. Toda vez que você faz ou recebe uma chamada, o telefone gera uma nova chave de criptografia para embaralhar a mensagem. Desta vez, um número aleatório e o Kl são passados para outro algoritmo, chamado A8, para criar uma nova chave (KC). O KC é usado pelo próprio hardware do telefone, juntamente com outro algoritmo, A5, para criptografar e descriptografar os dados em tempo real, para que não aconteça interrupções durante as conversas telefônicas. No final da chamada, o KC é descartado e um novo gerado a cada nova chamada.

Então, quando você sabe o KI, você pode não só enganar um telefone móvel para autenticar qualquer dispositivo. Você também pode decifrar todas as comunicações realizadas usando esse SIM (what’s app,instagram,facebook….) desde que você possa se apossar do número aleatório usado originalmente para criar o KC – e esses números são enviados através da operadora/rede, vulnerável à mutáveis tipos de interceptação.

É possível quebrar a criptografia do telefone móvel sem saber o KI. A estrutura de algoritmos é bem antiga e cheia de falhas permitindo que os atacantes quebre os códigos de forma extremamente rápida. Se você tiver acesso às chaves de KI, comprado–as em mercados paralelos deep web e afins ou adquirindo–as por esforço próprio.

Bingo !!

Estará pronto para executar o monitoramento de qualquer pessoa ,independente de situação social ou região geográfica em que se encontra.

Certamente milhões, se não centenas de milhões de chaves já estão sendo utilizadas com os monitoramentos. Do jornalista ao padeiro, do engenheiro ao porteiro, do ateu ao presidente. Todos estão em condições igualitárias dentro do universo da tecnologia. Pessoas inocentes , sendo monitorada sem qualquer ordem judicial ou reparação legal.

Privacidade não é algo negociável , deveria ser prioridade para todos os sistemas que utilizamos.A antiga, arcaica e comprometedora tecnologia utilizada no SIM deve se aposentar,antes que cause mais prejuízos.

A seguir…. Cenas de um próximo capitulo.